Instagram, Facebook, YouTube und TikTok: Jeden Tag sind zahlreiche Nutzer auf diesen Plattformen aktiv. Das gilt nicht nur Privatpersonen, sondern auch Unternehmen suchen dort verstärkt den Kontakt zu ihren Kunden. Aufgrund dieser gestiegenen Relevanz könnte man auf die Idee kommen, dass eine Website nicht länger benötigt wird. In diesem Artikel möchten wir zeigen, warum das ein Irrglaube ist und warum Websites sogar gefragter sind denn je.

(mehr …)

Wieso Websites auch im Zeitalter von Social Media noch relevant sind

Sicher Einkaufen im Internet: Wie erkennt man einen seriösen Online-Shop?

Online-Shopping ist ein Komfort, den viele von uns im Alltag nicht mehr missen möchten. Mit wenigen Klicks lassen sich Produkte aus aller Welt bestellen, und das oft zu attraktiven Preisen. Doch so einfach und verlockend das Online-Shopping auch sein mag, birgt es auch Risiken. Nicht jeder Online-Shop, der seine Waren im Internet anbietet, ist seriös oder vertrauenswürdig. Umso wichtiger ist es, zu wissen, wie man einen sicheren und seriösen Online-Shop erkennt. Dieser Artikel bietet einen umfassenden Leitfaden, um die Spreu vom Weizen zu trennen und sicher im Internet einzukaufen.

Neosurf Casino: Vor- und Nachteile seiner Verwendung

Neosurf wurde 2004 eingeführt und bezeichnete sich selbst als die ursprüngliche Internet-Zahlungskarte. Das Unternehmen hat seinen Sitz in Paris, Frankreich, und ist bei Spielern in ganz Europa beliebt. Seitdem sind die Neosurf Casinos auf dem Vormarsch. Der Casino-Experte von Casinospot.de, Jürgen Meyer, erklärt in diesem Artikel, was es mit dem Neosurf-Zahlungssystem auf sich hat.

Threat Hunting – Schritt für Schritt Bedrohungen aufspüren

Die Bedrohungen in der IT werden immer stärker. Inzwischen haben es Angreifer darauf abgesehen, spurlos in fremde Systeme einzudringen. Dort suchen sie nach Daten, die sie gewinnbringend verkaufen können. Meistens geht es um Spionage oder darum, Zugangsdaten oder Adressen auszuspähen, um diese missbräuchlich zu nutzen. Da stellt sich die Frage, wie solche Angriffe vermieden werden können. Eine sehr gute Möglichkeit der Abwehr bietet das sogenannte Threat Hunting.

(mehr …)

Was versteht man unter Personaleinsatzplanung?

Mit dem Sammelbegriff “Personaleinsatzplanung” bezeichnet man alle Aktivitäten, um die Angestellten auf die richtigen Stellen innerhalb des Unternehmens aufzuteilen, und ihre Arbeitszeiten derart einzuteilen, dass es nicht zu einer Überschneidung kommt. Im Prinzip handelt es sich beim Arbeitsplan erstellen um die moderne Version von Schichtplanung.

Ein übliches Instrument, um den Einsatz von Personal einzuteilen, ist der Dienst- bzw. der Schichtplan, in dem alle Angestellten mit den Arbeitszeiten festgehalten werden. Einstmals hingen diese Planungen an den Wänden des Büros oder bestanden als aufwendiges Spreadsheet bzw. Excel-Tabelle. Inzwischen gibt es dynamische Werkzeuge, um digitale Dienstpläne zu entwerfen. Du kannst damit einfach deinen Dienstplan erstellen. Diese Dienstplan Software ist üblicherweise mit hilfreichen Zusatzfeatures ausgestattet.

Die Vorteile des digitalen Lernens

Das Leben heutzutage ist sehr schnelllebig. Dank Smartphone, Notebook und Co. ist man jederzeit erreichbar und mit der virtuellen Umwelt verbunden. Neben diversen Nachteilen bringt dies auch Vorteile mit sich. So kann man beispielsweise Lernapps immer dann nutzen, wenn man gerade Zeit hat. Zum Beispiel auf der Busfahrt von der Schule nach Hause. Oder man nutzt andere Medien wie Podcasts ganz nebenbei beim Kochen oder sauber machen, um sich auf den aktuellen Sachstand in seinem Fachthema zu bringen. Nicht zuletzt in Zeiten von Homeschooling zeigte sich, wie wichtig interaktive Lernplattformen sowie ein digitaler Lehrraum für unsere Gesellschaft geworden ist. Diese weiteren Vorteile bringt das digitale Lernen noch mit sich.

Immer mehr Bandbreite: Wie anspruchsvoll sind Anwendungen wie Streaming, TV und Gaming wirklich?

Internetanwendungen wie Streaming, TV und Gaming sind heutzutage sehr anspruchsvoll. Oft benötigen sie eine große Bandbreite, um einwandfrei zu funktionieren. In Haushalten mit mehreren Personen kann die Internetverbindung schnell an ihre Grenzen stoßen, vor allem dann, wenn mehrere Anwendungen gleichzeitig genutzt werden. Da stellt sich die Frage: Wie viel Bandbreite benötigt man wirklich, um das Beste aus Streaming und Gaming herauszuholen? Wir klären auf.

Wie Kann Man Einen Laptop Sinnvoll Nutzen?

Das Internet ermöglicht es den Menschen, ihre Lebensqualität zu verbessern. Es hat für viele Menschen auf der ganzen Welt eine neue Welt und eine neue Lebensgrundlage eröffnet. Das Internet hat fast alle Formen des menschlichen Lebens beeinflusst, nicht nur das Privatleben und die öffentlichen Dienste. Es gibt immer mehr Menschen die Energie, ihr Leben selbst zu gestalten, indem sie die weitreichenden Möglichkeiten nutzen. Im Zeitalter der Digitalisierung ist das Online Geldverdienen mit einem Laptop und dem Internet das profitabelste und anspruchsvollste. Es gibt auch andere Möglichkeiten, dies zu tun.

Hardware Wallets: Wie die Offline-Variante Krypto Assets sicher verwahren soll

Hardware-Wallets bieten Krypto-Tradern und -Besitzern die Möglichkeit, ihre Assets offline zu sichern. Aktuell werden sie in der Krypto-Branche heiß diskutiert. Sie können eine sinnvolle Ergänzung zur klassischen Online-Wallet sein. Vor der Nutzung müssen Interessenten aber wichtige Aspekte beachten.

3 Branchen, die die KI komplett verändern wird

Seit einigen Jahren sind künstliche Intelligenzen in aller Munde. Die neuen Technologien sind vielversprechend für die Wirtschaft und sollen in den nächsten Jahrzehnten verschiedene Branchen maßgeblich verändern. Das stößt sowohl auf positive als auch negative Resonanz. Während sich die einen über Kosten- und Zeiteffizienz freuen, bangen andere um ihre Arbeitsplätze. Wir sehen uns einige der Branchen genauer an, die durch die KI komplett verändert werden!

Was kostet die Entwicklung einer Applikation?

Für Computer existieren die verschiedensten Applikationen. Nicht nur Computer, sondern auch die Funktionen von Internetbrowsern können mit entsprechenden Applikationen aufgewertet werden. Außerdem sind die Spezial-Programme nicht auf mobile Geräte beschränkt. Was aber unterscheidet normale Programme und Applikationen?

(mehr …)

Wird der Bitcoin sich wieder erholen und zu seiner früheren Stärke zurückfinden?

Wer im Moment an den Finanzmärkten aktiv ist, der ist wohl der völligen Verzweiflung nahe. Die Leitzinsen vieler Länder steigen, die Wirtschaftsdaten weisen auf eine anstehende Rezession hin und sonst so stabile Währungen erleben im Moment eine absolute Achterbahnfahrt.

Mobiles Gaming: Welcher Browser unterstützt Online-Spiele am besten?

Gaming liegt voll im Trend. Eine Reihe von Faktoren haben es in den letzten Jahren so beliebt gemacht wie nie zuvor. Zum einen haben immer mehr Menschen die entsprechenden Endgeräte – nämlich Smartphones. Zum anderen ist es eine tolle Möglichkeit, sich zu beschäftigen. Smartphones werden am häufigsten fürs Gaming genutzt. Dabei handelt es sich um das sogenannte Mobile Gaming. Jedoch sprechen wir hier nicht von Spielen, die in Form von Apps heruntergeladen werden können, sondern von Games für den Browser. Doch nicht alle Browser eignen sich gleichermaßen für das Mobile Gaming.

Das neuste aus der Welt der Cybersecurity

Mit der digitalen Revolution verlassen sich alle Unternehmen, ob klein oder groß, Konzerne, Organisationen und sogar Regierungen auf Computersysteme, um ihre täglichen Aktivitäten zu verwalten. Der ständige Wandel in der Technologie bedeutet auch eine parallele Veränderung der Trends in der Cybersicherheit, da Nachrichten über Datenschutzverletzungen, Ransomware und Hacks zur Norm werden. Hier sind die wichtigsten Cybersecurity-Trends für 2022.

Künstliche Intelligenz und ihre Zukunftsaussichten

Fortgeschrittene Technologien, intelligente Softwares sowie Roboter übernehmen immer häufiger Aufgaben, welche früher nur von Menschen ausgeübt werden konnten. Damit sind sie zu einem wichtigen Teil unseres Alltags geworden und erfüllen verschiedene Tätigkeiten, oftmals ohne, dass es uns wirklich bewusst ist. Aber was bedeutet eigentlich der Begriff „Künstliche Intelligenz“ (KI) und was sind die Einsatzmöglichkeiten dieser vielfältigen Technologie?

Wie sicher ist die digitale Privatsphäre?

Diese Frage stellen sich viele Nutzer. Doch eigentlich müsste gefragt werden, ob es überhaupt eine Privatsphäre im digitalen Bereich gibt. Eigentlich handelt es sich dabei um einen Widerspruch. In dem Moment, in dem ein User einen Kommentar schreibt oder ein Foto postet, sollen diese Inhalte Verbreitung finden. Dann spielt die Privatsphäre keine Rolle mehr. Das Problem besteht jedoch darin, dass die veröffentlichten Inhalte bis an den entsprechenden User zurückverfolgt werden können.

Die Inhalte können daher sozusagen als Einladung dienen. Fremde Menschen, die sich ein wenig mit der Thematik auskennen, erlangen dadurch einen Zugriff auf die Daten, die auf dem eigenen Rechner gespeichert sind. Dabei kann es sich um Passwörter und Zugangsdaten zu unterschiedlichen Portalen und sogar zum Onlinebanking handeln. Deshalb ist es wichtig, die Geräte vor Eindringlinge zu sichern.

(mehr …)

10 Tipps, wie der Laptop-Akku länger hält

An vielen Stellen haben Laptops im Alltag klassische Desktop PCs abgelöst. In immer mehr Büros wird vermehrt mit Laptops gearbeitet, da Homeoffice mittlerweile in vielen Betrieben an der Tagesordnung ist. Und auch im Privaten kaufen immer mehr Menschen eher einen Laptop als einen Desktop PC, da er handlicher ist und dementsprechend leicht transportiert werden kann.

Wie entwickelt man eine App?

Die Entwicklung einer App setzt einige Fähigkeiten voraus, allem voran das Programmieren – trotz moderner grafischer Tools bleibt das eine zentrale Tätigkeit. Es gibt viele verschiedene Programmiersprachen, verschiedene Ideen und Arten hinsichtlich Apps und nicht zuletzt auch verschiedene Betriebssysteme für die diversen Endgeräte von Desktop über Tablet und Smartphone bis hin zur Smartwatch. Was braucht es über Programmierkenntnisse hinaus, um eine App zu entwickeln? Und was macht eine App eigentlich erfolgreich?

(mehr …)

Due Diligence: Hat IT einen bestimmten Wert?

Die „Due Diligence“ entstammt eigentlichen aus Börsengängen, Finanzierungen oder aus Unternehmensverschmelzungen. Damit wird überprüft, wie die finanziellen und rechtlichen Verhältnisse des Unternehmens stehen. Bei Firmen stehen insbesondere Steuern, Recht und Finanzen im Vordergrund. Zusätzlich wird eine „IT Due Diligence“ durchgeführt, diese beschäftigt sich ausschließlich mit der Technik im Unternehmen.

Hält das iPhone 12 seine Versprechen?

Groß ist der Hype jedes Mal, wenn Apple ein neues iPhone vorstellt. Das war auch im Herbst 2020 nicht anders, als die verschiedenen Modelle des iPhone 12 erschienen sind. Doch halten die neuen Produkte eigentlich auch immer all das, was man sich von ihnen verspricht? Gerade bei Apple ist bekannt, dass es Sammler gibt, die die Produkte nicht zwingend kaufen, weil sie so gut sind. Vielmehr geht es diesen Sammlern einfach darum, diese Stücke mit ihrem einzigartigen Design in ihrer Sammlung zu haben.

(mehr …)

Ist Microsoft Edge bereit für die Unterstützung von Online-Spielen?

Microsoft hat eine neue Version des Edge Webbrowsers auf dem Markt gebracht. Die neue Version wurde auf Basis des Open Source Projekts Chromium, auf dem übrigens auch Google Chrome basiert, von Grund auf neu entwickelt. Aus diesem Grund wird Chrome Nutzern auch auffallen, dass sich beide Programme ähneln. Dies scheint aber von Microsoft beabsichtigt zu sein, damit sich Chrome Nutzer leichter mit der neuen Version zurechtfinden.

Microsoft hat sich Mühe gegeben gegen Google Chrome anzukämpfen, dass den Web-Browser Markt bis jetzt beherrscht. Der Internet Explorer hat sich in den letzten Jahren nicht behaupten können und das Unternehmen beschloss daher, ihn mit dem Start von Windows 10 im Jahre 2015 nicht mehr weiter zu entwickeln. Der ins Alter gekommene Web Browser wurde von Microsoft Edge abgelöst, mit dem Microsoft auch den schlechten Ruf des Webbrowsers loswerden wollte.

(mehr …)

Home-Office – So lässt sich effizient arbeiten

Immer mehr Menschen befinden sich im Home-Office. Um effizient, aber auch bequem von zu Hause aus zu arbeiten sollte vor allem auch das Technik-Setup und die Schreibtischatmosphäre stimmen und vor allem auch zu dir passen. Viele geben sich viel Mühe bei der Auswahl der Programme, um effizienter arbeiten zu können. Programme wie Slack, Dropbox, TeamViewer, Google Meet oder Outlook helfen bei der Teamzusammenarbeit und sorgen für effizienteres Arbeiten von der Programmseite her.

Natürlich finden sich für die Pausen oder den Feierabend auch ein paar Spiele auf dem Desktop. Beliebt sind zum Beispiel Battle Royal Games à la Fortnite und Browserspiele wie Forge of Empires. Aber auch der Arbeitsplatz drum herum sollte auf dem neuesten Stand und vor allem effizient gestaltet sein.

(mehr …)

Wie könnte ein professionelles Gaming & Streamer Setup aussehen?

Immer mehr Menschen und dazu gehört auch ausdrücklich nicht nur die jungen Generationen entdecken die Welt der Games oder auch das Streaming für sich. Egal ob für Fifa 21, Dota, Fortnite oder für Streamings über Twitch – um erfolgreich zu sein, wird ein professionelles Equipment benötigt.

Gibt es einen Unterschied zwischen dem neuen MacBook Air und dem MacBook Pro, außer den Fans?

Apple wartet immer wieder mit erstaunlichen neuen Produkten auf. Manche definieren ihre eigenen Genres. Dazu gehören iPhones, Laptops, Fernseher oder im Grunde genommen alles andere, was es an technischen Spielereien gibt. Apple ist eine der hochwertigsten Marken, die nicht selten von bekannten Weg abweicht, um Produkte herzustellen, die begeistern.

Apple wartet immer wieder mit erstaunlichen neuen Produkten auf. Manche definieren ihre eigenen Genres. Dazu gehören iPhones, Laptops, Fernseher oder im Grunde genommen alles andere, was es an technischen Spielereien gibt. Apple ist eine der hochwertigsten Marken, die nicht selten von bekannten Weg abweicht, um Produkte herzustellen, die begeistern.

(mehr …)

Die 10 besten Freeware-Tools für den Computer

Ihr Computer ist nur so gut wie die Tools, die sich auf ihm befinden. Stimmt nicht? Stimmt doch! Tools sind Software-Programme für den Rechner, die eine oder mehrere Funktionen haben können. Sie können aus dem Internet heruntergeladen werden und erweitern den Funktionsumfang eines PCs erheblich. Zwar sind auch mit der Standardausstattung eines neu gekauften PCs die ersten Schritte am Computer möglich. Wer aber auf einen Rechner setzt, der in vielen verschiedenen Lebenslagen nützlich wird, der kommt um Tools nicht herum.

(mehr …)

Moderne Technologien für Ihr Zuhause

Selbst unser Telefon ist mit einem Fingerabdruckscanner und einer Gesichtserkennung ausgestattet. Warum sichern wir da nicht unser Zuhause, indem wir mindestens genauso sensible Daten gelagert haben, wie auf dem Smartphone? Denn zu einem intelligenten Zuhause gehört mehr als nur eine Heizung, die schon die Wohnung wärmt, während Sie sich noch auf dem Heimweg befinden, oder eine Badewanne die Ihnen eigenständig das Wasser einlässt. Wir stellen smarte Technologien vor, die Ihr zu Hause nicht nur komfortabel sondern auch sicher machen.

Datenschutzbeauftragter – Ausbildung und Aufgaben

Unternehmen brauchen unter bestimmten Voraussetzungen einen Datenschutzbeauftragten. Diese Voraussetzungen sind im Bundesdatenschutzgesetz festgelegt. Viele Unternehmen möchten sich auch ohne die Bestellungspflicht eines Datenschutzbeauftragten absichern und lassen einen Mitarbeiter entsprechend schulen, damit sie den Anforderungen an den Datenschutz gerecht werden können.

Was tun wenn der VPN nicht funktioniert

Es ist Sonntagabend, die Snacks stehen bereit, das Bier ist gekühlt und Sie sind bereit, Ihre Lieblings-Netflix-Serie auf dem amerikanischen Server zu sehen. Sie setzen sich gemütlich hin, lehnen sich zurück und schalten den VPN-Anbieter an. Doch alles, was Sie sehen, ist die deutsche Netflix-Seite, auf der Ihre Serie leider nicht angeboten wird. Damit die Suche nach dem Problem nicht zu lange dauert, haben wir hier ein paar mögliche Ursachen und Lösungen zusammen gestellt.

Die Wichtigkeit der Cloud Speicher im Jahr 2020

Mittlerweile arbeiten viele Firmen und Privatpersonen mit den sogenannten Cloud speichern. Das hat den Vorteil, das Sie auch im Homeoffice Zugriff auf alle Daten von Ihrer Arbeit haben und gemeinsam mit Ihren Kollegen gleichzeitig an Projekten arbeiten können, ohne das Sie dafür im selben Raum sitzen müssen.

Neue Anwendungsfälle mit neuen Web-Tabellenkalkulationsprogrammen

Eine neue Generation von Web-Tabellenanwendungen macht sich gerade drauf und dran, den etablierten Tabellenkalkulationen kräftig einzuheizen. Die neuen Lösungen bieten die von Google Sheets & Co. bekannten Collaboration-Funktionen, haben darüber hinaus aber noch eine ganze Reihe zusätzlicher Funktionen in peto, die bestehende Anwendungsfälle vereinfachen und ganz neue ermöglichen. Die neuen Tabellen-Tools speichern mehr als nur Text, Zahlen und Formeln, sie bieten erweiterte Optionen für die Visualisierung von Daten und gute Erweiterungs- und Integrationsmöglichkeiten. Was die aktuell dominierenden Lösungen können und was die neuen Tools so besonders macht, schauen wir uns in diesem Beitrag an.

Daten praktisch speichern – 6 Möglichkeiten für Ordnungsliebende

Die auf Computern und Mobilgeräten wie Notebooks oder Smartphones gespeicherten Datenmengen nimmt kontinuierlich zu. Ob Rechnungen, Fotos, Versicherungsunterlagen oder Kontoauszüge – immer mehr wird digital abgelegt, um Papier zu sparen und die Verwaltung insgesamt komfortabler zu gestalten. Obwohl die Digitalisierung viele Vorteile bringt, entsteht aufgrund der Vielzahl an Dateien schnell Chaos auf Speichermedien. Was es braucht, ist ein durchdachtes System zur virtuellen Ablage. Lesen Sie hier, wie Sie Ihre Dateien sinnvoll ordnen und sicher speichern.

Die auf Computern und Mobilgeräten wie Notebooks oder Smartphones gespeicherten Datenmengen nimmt kontinuierlich zu. Ob Rechnungen, Fotos, Versicherungsunterlagen oder Kontoauszüge – immer mehr wird digital abgelegt, um Papier zu sparen und die Verwaltung insgesamt komfortabler zu gestalten. Obwohl die Digitalisierung viele Vorteile bringt, entsteht aufgrund der Vielzahl an Dateien schnell Chaos auf Speichermedien. Was es braucht, ist ein durchdachtes System zur virtuellen Ablage. Lesen Sie hier, wie Sie Ihre Dateien sinnvoll ordnen und sicher speichern.

(mehr …)

7 Anzeichen dafür, dass sich Malware auf Ihrem Computer befindet

Malware wird immer ausgeklügelter und wirkt immer effektiver. Dabei merken die Computernutzer heutzutage meist gar nicht mehr, dass ihr Gerät infiziert ist. Trojaner, Viren, Würmer und Co. arbeiten mittlerweile so diskret, dass man lange Zeit gar nichts von ihnen bemerkt. Wenn man dann schließlich doch auf sie aufmerksam wird, sind meist schon erhebliche Schäden entstanden. Es ist also wichtig, eine Infektion mit Schadsoftware möglichst bald festzustellen. Tatsächlich gibt es ein paar Anzeichen dafür, bei denen Sie hellhörig werden sollten.

(mehr …)

Geld ausgeben am Computer – das sind die wichtigsten Sicherheitstipps

Das Leben der meisten Menschen findet heute zu einem nicht zu unterschätzenden Anteil online statt. Denn zum einen haben sich viele Konsumgewohnheiten in den Online-Bereich verschoben. Zum anderen sind auch viele lieb gewonnene Hobbys wie Gaming oder Sportwetten am besten online zu spielen. Wir geben Tipps, wie Sie Online-Zahlungen im Internet ohne Gefahr machen ausführen können.

Meine Apps funktionieren nicht mehr – was tun?

Es gibt kaum etwas, für das nicht die passende App zur Verfügung steht. Die mobilen Anwendungen auf dem Smartphone oder Tablet erfreuen sich größter Beliebtheit und sind für nahezu alle Themenbereiche (kostenlos) verfügbar. Wir erklären in diesem Artikel, was Sie tun können, wenn eine App mal nicht mehr funktioniert.

Kundensupport im Internet

Der Kundensupport im Internet unterscheidet sich bei den einzelnen Anbietern. Nicht immer gibt es beispielsweise schnelle Verbindungen oder Hilfe in deutscher Sprache. Viele Kundensupport-Zentren nutzen sogar Chat-Roboter, um die Anliegen der Kunden zu beantworten. Das Ziel vieler Unternehmen ist es, möglichst effizient und vor allem kostengünstig weiterzuhelfen. Über alle Supportwege hinweg gibt es aber auch zahlreiche gute Anbieter.

E-Mail Benachrichtigungen bei Mailbird auf dem Computer und dem Smartphone

Mit E-Mail Benachrichtigungen wird das Empfangen von E-Mails auf dem Computer oder dem Smartphone noch einfacher und übersichtlicher. Der User sieht direkt und ohne Zeitverzug, wenn eine neue E-Mail eintrudelt – besonders wichtig bei dringenden oder geschäftlichen E-Mails. Ob unterwegs oder im Home-Office: Die E-Mail Benachrichtigung ist eine wichtige Funktion, die E-Mail Clients für den Nutzer anbieten. Wir erklären, wie einfach sich die Benachrichtigungen beim E-Mail Client Mailbird einrichten und auf die individuelle Bedürfnisse anpassen lassen.

Mit E-Mail Benachrichtigungen wird das Empfangen von E-Mails auf dem Computer oder dem Smartphone noch einfacher und übersichtlicher. Der User sieht direkt und ohne Zeitverzug, wenn eine neue E-Mail eintrudelt – besonders wichtig bei dringenden oder geschäftlichen E-Mails. Ob unterwegs oder im Home-Office: Die E-Mail Benachrichtigung ist eine wichtige Funktion, die E-Mail Clients für den Nutzer anbieten. Wir erklären, wie einfach sich die Benachrichtigungen beim E-Mail Client Mailbird einrichten und auf die individuelle Bedürfnisse anpassen lassen.

Einführung von SAP in Unternehmen – darauf muss man achten

Die Integration einer neuen Software wie SAP stellt für viele Unternehmen eine große Herausforderung. Mit einer transparenten Planung und konkreten Tipps bei der Umsetzung ist die System-Einführung gut zu bewältigen.

Sobald die Entscheidung getroffen ist, SAP ins Unternehmen einzuführen, gilt es, etwaige Unsicherheit bei den Mitarbeitern auszuklammern. Professionelle SAP Kurse, wie z.B. von WBS Training angeboten, für Mitarbeiter liefern ein kompaktes Handwerkszeug, um die Gewöhnungsphase mit dem Umgang von SAP optimal zu unterstützen.

Buddy: der schönste Desktop-PC

Buddy ist ein stilvoller Micro Desktop-PC, der durch seine unverwechselbare Optik auf jedem Schreibtisch ein echter Hingucker ist. Sein Holzgehäuse steht für ein hochinnovatives Design und verkörpert zugleich Nachhaltigkeit. Sein einzigartiges Aussehen spricht Individualisten gleichermaßen wie Menschen mit einer Leidenschaft für Holz an. Buddy kann aber auch auch hart arbeiten: Bürotätigkeiten erledigt er geräuschlos und pfeilschnell. Darüber hinaus bietet er vielfältige Anschluss- und Erweiterungsmöglichkeiten. Auf der neuen Webseite buddy-pc.de wird Buddy als einziger kommerziell käuflicher Holz-PC in Mittelpunkt gestellt. Mit dem Launch der Webseite wird auch eine neue Deisgnoption angeboten: eine individuelle Fräsung für noch mehr Persönlichkeit und Einzigartigkeit.

Temperatur der GPU – wie heiß ist zu heiß?

In Spielen geht es oft ordentlich zur Sache. Da rauchen nicht nur die Finger auf der Tastatur, sondern auch schnell einmal die Grafikkarte. Doch wo liegen die Grenzen einer Grafikkarte und wie hoch darf die Temperatur maximal werden, bevor diese den Grafikprozessor beschädigt? Diesen und weiteren Fragen fühlen wir im Folgenden auf den Zahn.

Top Casino Apps fürs Handy – auch unterwegs den Mega-Jackpot knacken!

Heutzutage ist es nicht mehr notwendig sich vor seinen PC oder sein Notebook zu setzen, um in den Genuss von Casinospielen im Internet zu kommen. Die besten und beliebtesten virtuellen Glücksspielhäuser in Deutschland bietet den Spielspaß in einem Online Casino mittlerweile auch in der mobilen Version an. Sehr beliebte Casinospiele wie Poker, Black Jack, Roulette und Slotautomaten können mittlerweile mit jedem neueren Smartphone oder Tablet gespielt werden.

2019 Antivirenprogramm Test bei Stiftung Warentest

Die Stiftung Warentest hat in ihrer März Ausgabe die Ergebnisse Ihres Tests von 22 Antivirenprogrammen für Windows und 9 für Mac veröffentlicht. Mit mehr als 40.000 Schadprogrammen hat sie dazu die Sicherheitsprogramme über einen Zeitraum von mehreren Monaten bombardiert. Der neue Testsieger ist der Sieger des letztjährigen Antivirenprogramme Test: Bitdefender. Platz 1 und Platz 2 gehen an die Firma aus Rumänien. Die beiden deutschen Anbieter Avira und G Data landen in der hinteren Hälfte. Die Überraschung im Test war der Windows Defender von Microsoft: Sein Echtzeit-Scanner erreichte gleiche Erkennungsraten wie die topplatzierten Programme. Alle weiteren Details des Antivirenprogramm Tests finden Sie im Beitrag.

Antivirenprogramm Windows Defender deaktivieren – und das Programm besser verstehen

Der Windows Defender bietet ein Schutzniveau, das mit Antivirenscannern etablierter Anbieter mithalten kann. Im jüngsten Vergleichtest der Stiftung Warentest im März 2019 zeigte der Echtzeit-Scanner des Defenders eine Erkennungsrate auf gleichem Niveau wie die Testsieger von Bitdefender und Eset. Wer weiterhin auf eine etablierte Drittanbieter-Sicherheitslösung setzen will, sollte darauf achten, dass der Defender nicht weiterhin im Hintergrund aktiv ist. Wir zeigen wir in diesem Artikel, wie sich der Windows Defender deaktivieren läßt und wie man prüfen kann, ob der Defender Dienst wirklich beendet ist.

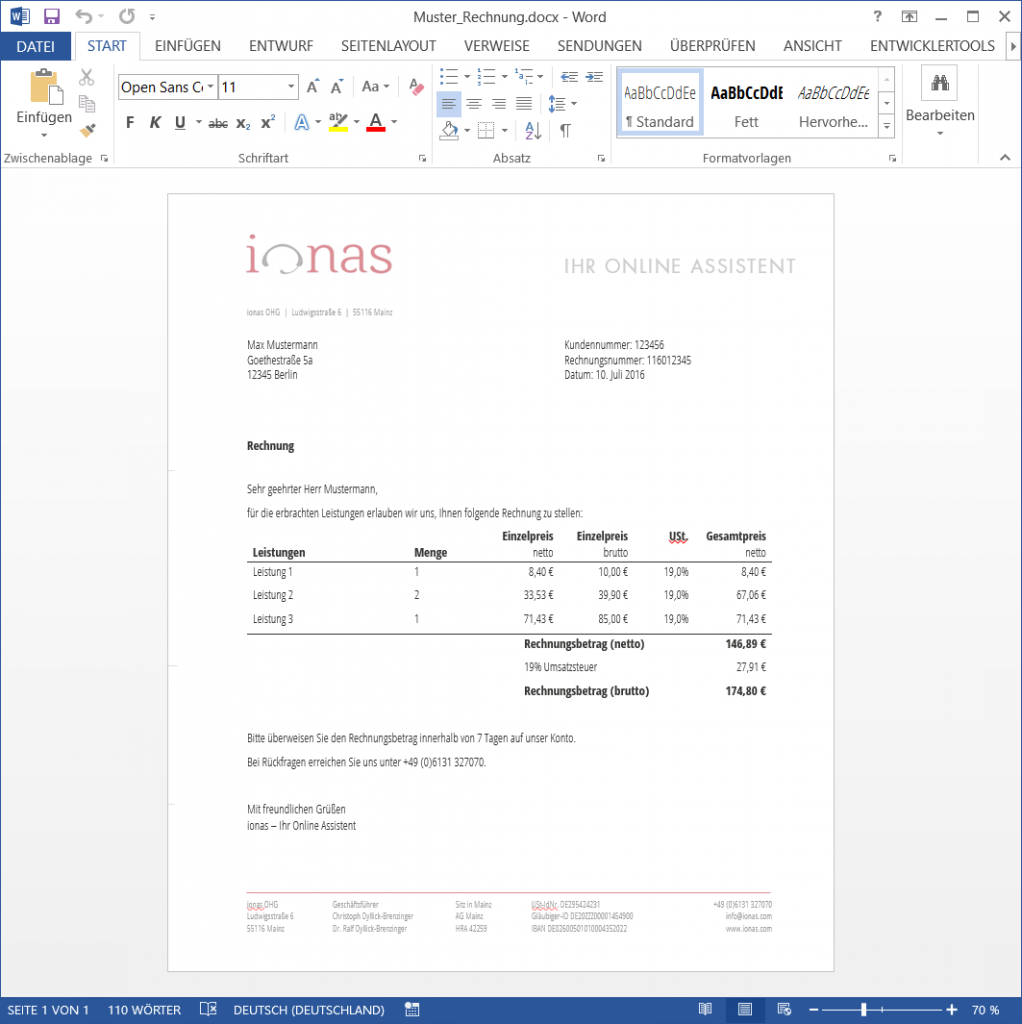

Word Tabellenvorlagen: Tabellenformatvorlagen und Schnelltabellen ganz einfach erstellt

Sie benutzen oft Tabellen und hätten diese gerne im stets gleichen Format beziehungsweise im Corporate Design? Oder Sie haben gerade eine Tabelle mühsam nach Ihren Wünschen gestaltet und möchten diese für mögliche weitere Verwendungen als Baustein speichern? In diesem Artikel zeigen wir Ihnen, wie genau das gelingt. Erstellen Sie eine Tabellenformatvorlage, um Formatierungen zu speichern und auf andere Tabellen anzuwenden, und Schnelltabellen, um in Zukunft häufig genutzten Tabellen zu erzeugen.

Bildschirm ist schwarz, aber Mauszeiger lässt sich bewegen

Auch wenn sich Windows durch die Eingabe von Befehle steuern lässt, für die allermeisten Benutzer stellt dies keine praktikable Alternative zur Steuerung des Betriebssystems dar. Entsprechend hilflos ist man, wenn die graphische Benutzeroberfläche von Windows streikt und der Desktop weder Icons noch Task-Leiste anzeigt. Wie sollen so Programme gestartet werden? Probleme dieser Art sind fast immer auf den Windows Explorer, der Desktop-Umgebung jedes modernen Windows, zurückzuführen. Wir erklären, wie Sie den Fehler schnell und dauerhaft beseitigen und Ihren Bildschirm wieder bunt machen.

Kein Internet trotz WLAN-Verbindung

Eine WLAN-Verbindung bedeutet, dass der Computer per Funk eine Verbindung zum Access Point hat. Eine Verbindung mit einem WLAN bedeutet nicht automatisch Internetzugang! Wenn Sie einen Warnhinweis auf dem WLAN-Icon in der rechten unteren Ecke haben, dann ist genau dieser Fall bei Ihnen eingetreten: Sie haben kein Internet trotz einer aktiven WLAN-Verbindung. Hier finden Sie Lösungen!

Eine WLAN-Verbindung bedeutet, dass der Computer per Funk eine Verbindung zum Access Point hat. Eine Verbindung mit einem WLAN bedeutet nicht automatisch Internetzugang! Wenn Sie einen Warnhinweis auf dem WLAN-Icon in der rechten unteren Ecke haben, dann ist genau dieser Fall bei Ihnen eingetreten: Sie haben kein Internet trotz einer aktiven WLAN-Verbindung. Hier finden Sie Lösungen!

Beihilfe zum Betrug – Kauf von Internet-Bewertungen

Haben Sie sich auch schon mal gewundert, wer sich die Zeit nimmt, um bei Amazon seitenfüllende Produktbewertungen zu schreiben? Ohne Zweifel, es gibt solche selbstlosen Zeitgenossen. Andererseits drängen sich Zweifel auf, ob es wirklich tausende von Käufer gibt, die mehrere Stunden ihres Lebens opfern, um geringwertige Produkte detailliert zu beschreiben und zu bewerten. Der Zweifel täuscht nicht! Tatsächlich ist es so, dass es mittlerweile leider Usus ist, dass Bewertungen nicht von objektiven Käufern geschrieben, sondern von Unternehmen in Auftrag gegeben werden. Ghostwriter schreiben was Ihnen in die Feder diktiert wird. In diesem Artikel zeigen wir, wie unverfroren die Verkäufer vorgehen.

Checkliste Windows neu installieren – Was muss ich beachten?

Manchmal reichen auch die umfangreichsten Reparaturmaßnahmen nicht aus, um wieder ein einwandfrei funktionierendes Windows System herzustellen. Oder man will bewusst einen frischen Start, um das System von Ballast zu befreien und zu beschleunigen. In Foren wird das meist mit Begriffen wie “neu aufsetzen”, “platt machen” und “neubespielen” bezeichnet. Es geht dabei im Kern um die Herstellung des Ursprungszustands des Windows Betriebssystems. Wenn man sich zu diesem Schritt entschließt, dann lohnt sich ein wenig Vorbereitungsarbeit. So geht die Neuinstallation von Windows schnell und unkompliziert von der Hand und es gehen keine Daten verloren. Wir zeigen in diesem Beitrag, auf was Sie achten sollten.

WLAN funktioniert nicht – Schritt-für-Schritt zum Ziel

Gestern hat das WLAN noch problemlos funktioniert, heute aber meldet Windows fortlaufend “kein Internet” und das obwohl alle anderen Computer, Handys und Tabletts im WLAN surfen können? Nervtötend, meist jedoch mit einem strukturierten Vorgehen recht schnell gelöst. Das in diesem Artikel geschilderte Vorgehen hat sich hundertfach an der ionas-Computer-Hotline bewährt. Schritt-für-Schritt abgearbeitet, ist das Problem “WLAN funktioniert nicht” in kurzer Zeit ein Ding der Vergangenheit.

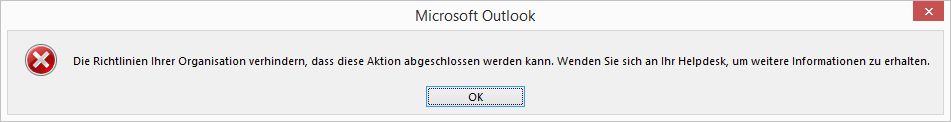

Links in Outlook – so lassen sie sich wieder öffnen

In den vergangenen Wochen wurden wir mehrfach mit dem Problem konfrontiert, dass Anrufer Links in Outlook-E-Mails nicht mehr öffnen konnten. Statt eines Browserfensters wurde eine Fehlermeldung mit diesem Text angezeigt: “Die Richtlinien Ihrer Organisation verhindern, dass diese Aktion abgeschlossen werden kann. Bitte wenden Sie Sich an ihr Helpdesk, um weitere Informationen zu erhalten.” Zunächst dachten wir an fehlende Standardzuordnungen in den App-Einstellungen. Anders ausgedrückt: Wir vermuteten, dass das System einfach nicht wußte, mit welchem Programm es den Link öffnen sollte. Wie es sich aber schnell rausstellte, war das nicht der Fall. Es hat ein wenig Zeit gekostet, die Lösung für das Problem zu finden. Aber es gibt eine einfache Lösung, wenn sich Links in Outlook nicht mehr öffnen lassen.

iCloud-Outlook Synchronisation – so geht sie wieder

Die Synchronisation des eigenen Kalenders zwischen iPhone/iPad und Outlook ist eine feine Sache – wenn Sie denn reibungslos funktioniert. Aktuell scheint dies jedoch aufgrund eines fehlerhaften Windows Updates nicht selbstverständlich. Wir erklären in diesem Artikel, was Sie machen müssen, damit Outlook und iCloud wieder miteinander “sprechen”.

Die Synchronisation des eigenen Kalenders zwischen iPhone/iPad und Outlook ist eine feine Sache – wenn Sie denn reibungslos funktioniert. Aktuell scheint dies jedoch aufgrund eines fehlerhaften Windows Updates nicht selbstverständlich. Wir erklären in diesem Artikel, was Sie machen müssen, damit Outlook und iCloud wieder miteinander “sprechen”.

(mehr …)

Screenrecording bei iPhone, iPad und Android-Geräten

Screenshots des Handy-Display sind Tagesgeschäft und denkbar einfach. Eine Tastenkombination genügt und ein Abbild der Display-Anzeige ist gemacht. Eine Anleitungen zum Erstellen von Screenshots auf iOS und Android Geräten findet sich an anderer Stelle in diesem Blog. Aber wie sieht es aus, wenn man ein Video der Ereignisse auf dem Display machen will? Darauf gehen wir in diesem Artikel ein. Wir erklären, wie man für iPhone, iPad und Android-Geräte sogenannte Screenrecordings erstellt.

Lokale DATEV-Datensicherung per Skript

Jüngstens rief uns ein Unternehmen aus der NRW-Landeshauptstadt Düsseldorf an und erkundigte sich nach dem Sicherungsverzeichnis seiner DATEV Buchhaltungssoftware. Gemäß Aussage des Anrufers wies die Datenbank mehrere Lücken auf. Wie wir dann per Fernwartung herausfanden, wurden von der DATEV-Datenbank gar keine Sicherungen gemacht, geschweige denn regelmäßige Sicherungen. Und es kam noch schlimmer: Die Daten liessen sich aufgrund von Festplattenfehlern auch nicht wiederherstellen. Mit diesem Artikel wollen wir zeigen, wie sich ein DATEV-System mit wenig Aufwand lokal sichern lässt. Wenn das Sicherungsziel ein RAID-System ist, dann hat man damit schon mal die halbe Miete gegen Datenverlust.

ISDN zu VoIP-Umstellung inklusive Rufnummernportierung von der Telekom zu easybell

Die Umstellung von ISDN zu VoIP steht bei vielen unserer Kunden an. Grund ist die nun endgültig feststehende Umstellung der gesamten analogen Telefonie auf VoIP im Jahr 2018. (Artikel der Telekom zu den Gründen des IP-Wechsels).

Obwohl die meisten Anbieter (allen voran die Telekom) VoIP-Verträge anbieten, empfehlen wir einen Wechsel zu einem reinen SIP-Provider in Betracht zu ziehen. Der Grund ist einfach: Nicht mit jedem Anbieter können Sie das Maximum aus Ihrer VoIP-Telefonanlage herausholen. Den Besitzern eines ionas-Server Small Business empfehlen wir grundsätzlich den Wechsel zu easybell. Easybell bietet günstige Tarife, einen ausgezeichneten Service und überzeugt technisch. So unterstützt easybell sämtliche Features der von uns eingesetzten VoIP-Telefonanlage Askozia.

Die damit verbundene Rufnummernportierung erfolgt zwar nicht immer problemlos, jedoch lassen sich mit dieser Anleitung und einer guten Vorbereitung fast alle Probleme ausschließen. In diesem Artikel sammeln wir unsere Erfahrungen aus knapp einem Dutzend Umstellungen von ISDN und Analog-Telefonanschlüssen zu VoIP.

Windows Migration per Systemabbild von einer HDD auf eine kleinere SSD

Wenn ein alternder PC etwas schwächelt, dann kann ihm mit einem Hardware Upgrade wieder neues Leben eingehaucht werden. Insbesondere der Austausch einer konventionellen Festplatte (HDD) durch eine schnelle Solid State Disk (SSD) kommt einem Jungbrunnen gleich. Aber kein Vorteil ohne Nachteil: Große SSDs mit Speicherplatz im Terabyte-Bereich sind noch um ein Vielfaches teurer als gleichgroße HDDs. Wechselt man die Festplattentechnologie, ergibt es sich fast automatisch, dass die neue Festplatte kleiner ist als die alte. Dies wird dann zum Problem, wenn man sein altes System bequem per Systemimage auf die neue Festplatte migrieren möchte. Die Windows-Systemabbildsicherung, zum Beispiel, streikt dann. Wir erklären in diesem Beitrag, wie Sie die Windows Migration per Systemabbild von einer großen HDD auf eine kleinere SSD doch hinbekommen.

Bildschirm schwarz beim Computerstart – nicht schwarz sehen!

Druck auf den Startknopf, die Power On-LED geht an, die Festplatten-LED blinkt unregelmäßig und man hört ein leises Surren des Lüfters – der Laptop startet offensichtlich – der Bildschirm bleibt aber absolut schwarz! Bildschirm kaputt und Austausch fällig oder doch nur eine Fehlkonfiguration? Wir erklären in diesem Artikel, was Sie tun können.

Große Gefahr durch Fake-Bewerbungs-E-Mails

Die Masche, über gefälschte Bewerbungs-E-Mail Krypto-Trojaner in ahnungslose Unternehmen einzuschleusen, hat Hochkonjunktur. Täglich erreichen uns Zuschriften oder Anrufe von Betroffenen. “Zum Glück” sind viele Kriminelle faul und machen sich nicht mal die Mühe, den Text der Bewerbungs-E-Mails umzuformulieren. So kommt man mit einer kurzen Web-Suche schnell dahinter, ob es sich bei einer eingehenden Bewerbung um einen Fake oder um eine legitime Bewerbung handelt. Gefahr ist immer dann im Verzug, wenn es sich um eine ganze neue E-Mail handelt. Wie in der E-Mail, die heute morgen bei ionas einging – diesmal von Lisa Grau. Dann nämlich greift die Google Suche ins Leere.

Keine Chance dem Lauscher – Cortana deaktivieren

Mit großen Tamtam wurde Windows 10 im Sommer 2015 eingeführt. Eine Neuerung wurde in keiner Produktpräsentation ausgelassen: Cortana, das Sprachassistenzsystem aus dem Hause Microsoft. “Cortana ist Ihre digitale Assistentin. Sie hilft Ihnen, Dinge zu erledigen”, versprechen die Macher. Außerdem soll Cortana die Steuerung des Computers durch Sprache ermöglichen – Raumschiff Enterprise lässt grüßen. Jeder, der Cortana schon mal im Einsatz hatte, weiß jedoch, dass harte Realität und luftige Versprechen weit auseinander fallen. Wenn es schon keinen echten Mehrwert bietet, warum dann nicht Cortana deaktivieren oder, noch besser, Cortana deinstallieren? Diese Frage, die sich sehr wohl stellen lässt, hat uns zuletzt mehrfach an unserer PC Support Hotline erreicht. In diesem Beitrag daher eine Beschreibung, wie Sie Cortana entfernen können.

Mit großen Tamtam wurde Windows 10 im Sommer 2015 eingeführt. Eine Neuerung wurde in keiner Produktpräsentation ausgelassen: Cortana, das Sprachassistenzsystem aus dem Hause Microsoft. “Cortana ist Ihre digitale Assistentin. Sie hilft Ihnen, Dinge zu erledigen”, versprechen die Macher. Außerdem soll Cortana die Steuerung des Computers durch Sprache ermöglichen – Raumschiff Enterprise lässt grüßen. Jeder, der Cortana schon mal im Einsatz hatte, weiß jedoch, dass harte Realität und luftige Versprechen weit auseinander fallen. Wenn es schon keinen echten Mehrwert bietet, warum dann nicht Cortana deaktivieren oder, noch besser, Cortana deinstallieren? Diese Frage, die sich sehr wohl stellen lässt, hat uns zuletzt mehrfach an unserer PC Support Hotline erreicht. In diesem Beitrag daher eine Beschreibung, wie Sie Cortana entfernen können.

(mehr …)

Nein zur Microsoft Cloud – OneDrive deinstallieren

OneDrive, das Dropbox-Äquivalent von Microsoft, findet sich auf jedem neuen Windows 10-System. Gefragt, ob man es haben geschweige denn nutzen will, wird man dazu nicht. Es ist einfach da – bei Rechnern mit vorinstalliertem Windows genauso wie bei Neuinstallationen. OneDrive unter Windows 8 los zu werden, war schwierig: OneDrive ausblenden ja; OneDrive deinstallieren nein. In dieser Hinsicht hat sich die Situation unter Windows 10 positiv geändert. Wie Sie OneDrive auf Ihrem Windows 10-System deinstallieren, erklären wir in diesem Beitrag.

Outlook auf neuen Rechner umziehen – so geht’s problemlos

Wenn der alte Rechner seine besten Tage hinter sich hat und ein Neuer her muss, dann ist die wohl undankbarste Aufgaben der Umzug sämtlicher persönlicher Daten von Alt auf Neu. Datenmigration nennt das der ITler. Der einfache Teil der Datenmigration ist der Umzug der persönlichen Dokumente, Bilder und Videos – Dateien auf einen USB-Stick oder eine externe Festplatte sichern, Datenträger umstecken, Daten auf dem neuen Rechner einspielen, fertig. Der kompliziertere Teil ist der Umzug von Einstellungen, Favoriten, Datenbanken sowie E-Mails, Terminen und Kontakten. Für den Umzug von in Outlook gespeicherten Daten – E-Mails, Terminen und Kontakten – liefern wir in diesem Beitrag ‘Outlook umziehen – so geht’s problemlos’ eine Anleitung. Die Migration von Outlook von einem alten auf einen neuen Rechner wird mit dieser fast so leicht wie der Umzug der persönlichen Dateien.

Wenn der alte Rechner seine besten Tage hinter sich hat und ein Neuer her muss, dann ist die wohl undankbarste Aufgaben der Umzug sämtlicher persönlicher Daten von Alt auf Neu. Datenmigration nennt das der ITler. Der einfache Teil der Datenmigration ist der Umzug der persönlichen Dokumente, Bilder und Videos – Dateien auf einen USB-Stick oder eine externe Festplatte sichern, Datenträger umstecken, Daten auf dem neuen Rechner einspielen, fertig. Der kompliziertere Teil ist der Umzug von Einstellungen, Favoriten, Datenbanken sowie E-Mails, Terminen und Kontakten. Für den Umzug von in Outlook gespeicherten Daten – E-Mails, Terminen und Kontakten – liefern wir in diesem Beitrag ‘Outlook umziehen – so geht’s problemlos’ eine Anleitung. Die Migration von Outlook von einem alten auf einen neuen Rechner wird mit dieser fast so leicht wie der Umzug der persönlichen Dateien.

Schutz für E-Mails & Co: Outlook Datensicherung

Der Verlust welcher Datei auf Ihrem PC würde Sie am meisten schmerzen? Wenn Sie ein reger Nutzer von Microsoft Outlook sind, dann ist Ihre Outlook-Datendatei bzw. Ihre Datendateien mit Sicherheit in den Top 10. Denn selbst wenn Sie Ihre E-Mails per IMAP abrufen und somit Kopien Ihrer E-Mails auf dem Mail-Server liegen, dann bietet jeder einzelne verloren gegangene Termin, Kontakt, Aufgabe und Notiz eine schmerzhafte Erinnerung. Das regelmäßige Erstellen von Sicherungskopien der Outlook-Datendateien – die Containern, in denen Outlook Daten speichert – ist daher keine schlechte Idee. Wie Sie eine Datensicherungsdateien erstellen, wie Sie Ihre Outlook Daten sichern und wie Sie Ihre Daten aus einem Outlook-Backup wiederherstellen, erklären wir in diesem Beitrag.

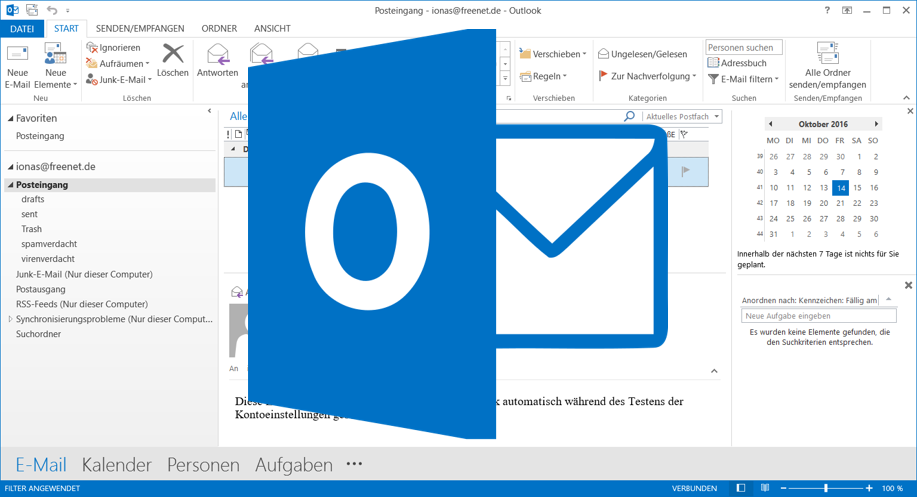

Mehr aus Outlook rausholen mit angepasster Oberfläche

Haben Sie sich auch schonmal in Ihrem Outlook “verloren”? Die alltägliche E-Mail-Flut lässt sich am besten mit einem guten E-Mail-Client unter Kontrolle bringen. Der Platzhirsch unter diesen Programmen im PC Bereich ist unangefochten Microsoft Outlook. Die weit verbreitete Microsoft Office Suite bringt es automatisch auf den PC. Durch die individuelle Anpassung der Oberfläche können Sie Outlook für Ihre persönlichen Bedürfnisse maßschneidern, um sich besser und schneller in Outlook zu bewegen. In diesem Beitrag stellen wir die wichtigen Optionen vor, mit denen Sie die Outlook Ansicht ändern können.

Haben Sie sich auch schonmal in Ihrem Outlook “verloren”? Die alltägliche E-Mail-Flut lässt sich am besten mit einem guten E-Mail-Client unter Kontrolle bringen. Der Platzhirsch unter diesen Programmen im PC Bereich ist unangefochten Microsoft Outlook. Die weit verbreitete Microsoft Office Suite bringt es automatisch auf den PC. Durch die individuelle Anpassung der Oberfläche können Sie Outlook für Ihre persönlichen Bedürfnisse maßschneidern, um sich besser und schneller in Outlook zu bewegen. In diesem Beitrag stellen wir die wichtigen Optionen vor, mit denen Sie die Outlook Ansicht ändern können.

ING-DiBa Spam-Mails TAN Aktualisierung

Spam ist die Plage des 21. Jahrhunderts. Immer wieder rufen uns unsere Kunden an, weil Sie E-Mails erhalten haben, bei denen Sie unsicher sind, ob es sich um richtige Nachrichten handelt oder ob Ihnen hier Betrüger und Gauner an die Ersparnisse wollen.

Die E-Mail der ING-DiBa mit dem Betreff Informationen zu Ihrem DiBa-Konto, die heute morgen sicher in vielen E-Mailkonten aufgetaucht ist, ist so ein Fall.

Das Problem bei der Sache ist, dass es mittlerweile immer schwieriger wird zu erkennen, ob es sich um Werbung, Betrug oder Datenklau handelt. Die Kriminellen sind in Ihrem Bemühen (leider) immer erfolgreicher, E-Mails echt und authentisch aussehen zu lassen. Wenn Sie also solch eine E-Mail erhalten, dann können Sie diese getrost ignorieren und löschen. Wenn Sie jedoch wissen wollen, was die Kriminellen mit dieser E-Mail erreichen wollen und wie Sie sich besser dagegen schützen können, dann lesen Sie diesen Artikel.

Excel rechnet nicht mehr – Schnellhilfe

Excel ist wohl DER Rechenknecht an Windows PCs. Ein Gleichzeichen in eine Zelle eingetippt und schon berechnet Excel die dahinterstehende Formel. Zumindest geht das so in der Theorie. Manchmal kommt es aber vor, dass diese Automatik nicht mehr funktioniert: Das Ergebnis wird nicht aktualisiert, obwohl die Formel, Zellbezüge und/oder Werte geändert wurden. Oder die Formel wird als solche angezeigt. Excel rechnet nicht mehr, wie man es gewohnt ist. In diesem Beitrag erklären wir, was die Ursachen von Excels kalkulatorischen Ausfallerscheinungen sind und was Sie tun können, wenn Excel Formeln nicht mehr automatisch berechnet.

Windows 7 SP2 – unerwarteter Segen für Windows 7 Neuinstallationen

Wer dachte, bei Microsoft drehe sich nun nur noch alles um Windows 10, der wurde getäuscht. Im April gab Microsoft per Blog ziemlich unerwartet die Veröffentlichung eines Service Packs 2 für Windows 7 bekannt. Was das bedeutet, wie man es nutzen kann und was es gerade für Windows 7 Neuinstallationen bedeutet, erklären wir in diesem Artikel.

Trojaner in online Bewerbung “Bewerbung via Arbeitsagentur”

Fake-Bewerbungen als Vehikel zur Verteilung von Viren werden immer beliebter. Heute morgen flatterte mal wieder eine solche bei uns ins Haus. Der angebliche Bewerber diesmal: Christian Lehmann – die Betreffzeile “Bewerbung via Arbeitsagentur”. Im Anhang der E-Mail das Bewerbungsfoto rechts und ein ZIP-Archiv. (Hinweis: Die auf dem Bild dargestellte Person hat sich bei uns gemeldet und darum gebeten, das Bild zu entfernen. Dieser Bitte sind wir natürlich nachgekommen. Daher ist rechts nur ein Avatar-Symbol abgebildet.)

Wenn Sie eine solche E-Mail erhalten, dann öffnen Sie bitte nicht den dazugehörigen ZIP-Anhang. In diesem befindet sich der Schadcode HEUR/Suspar.Gen. Dies ist ein Trojaner, d.h. eine Malware, die weitere Software aus dem Internet nachlädt, wenn sie erstmal auf dem Rechner ist.

So gehts: Mit Virusscannern Dateien auf Viren prüfen

In Zeiten, in denen man hinter jeder E-Mail eines unbekannten Versenders eine Schadsoftware vermuten muss, sollte man peinlich genau darauf achten, seine Software immer auf dem neuesten Stand zu halten. Insbesondere dem Antivirusprogramm kommt in dieser Hinsicht besondere Bedeutung zu. Der integrierte Echtzeitscanner überprüft heruntergeladene Dateien fortlaufend im Hintergrund und schlägt Alarm. Um die Systemressourcen nicht zu stark zu belasten, ruft der Scanner aber nicht das ganze Repertoire an Erkennungstools ab. Darum empfiehlt es sich, eine heruntergeladene oder zugesendete Datei einer Detailprüfung mit dem installierten Virenprogramm zu unterziehen, wenn Anlass zum Zweifel an der Gutmütigkeit einer Datei besteht. Auch online Dateiscanner können für eine solche Prüfung verwendet werden. Wir erklären, wie die Detailprüfung funktioniert und wie sie Dateien online auf Viren prüfen lassen können.

Serienbriefe in Word erstellen wie ein Profi

Die Serienbrieffunktion von Word ist nicht nur im geschäftlichen Umfeld interessant. Immer wenn man ein in der Grundstruktur identisches Schreiben für einen größeren Empfängerkreis individualisieren möchte, dann lohnt sich die Beschäftigung mit dieser Funktion. Ein Schreiben an die Mitglieder seines lokalen Vereins, eine Einladung für das Schulfest und eine Tagesordnung für die Eigentümerversammlung sind drei Anwendungsfälle für den gewinnbringenden Einsatz von Serienbriefen. Wir erklären in diesem Artikel, wie Sie in Word schnell und bequem Serienbriefe erstellen. Die Abbildungen sind mit Word 2013 gemacht, die Funktionalität existiert aber ebenso in früheren Versionen ebenso wie in Word 2016.

Mit Word rechnen – Formeln auch ohne eingefügte Excel-Tabellen nutzen

Vereinfacht ausgedrückt ist das Textverarbeitungsprogramm Word zum Schreiben von Texten und Excel als Tabellenkalkulationsprogramm zum Rechnen gedacht. Nun gibt es aber Aufgaben, wo man sich eine Mischung aus Word und Excel wünscht. So zum Beispiel bei der Rechnungserstellung, wenn man durch die Automatisierung der einfachen, aber zahlreichen Rechenoperationen viel Zeit spart und Fehler vermeidet. Das schöne ist: Das gesuchte Wor-el bzw. Ex-ord gibt es und man benötigt auch gar keine Zusatzsoftware. Denn: Alles was man braucht, steckt schon in Word. In diesem Artikel erklären wir, wie Sie Formeln in Word verwenden und damit Word für sich rechnen lassen können.

Daten wiederherstellen “for dummies”: Datenrettung für jeden

Eine Datei hat man schnell mal aus Versehen gelöscht. Gerüchten zufolge soll es auch hin und wieder vorkommen, dass ein Office Programm wie Word oder Excel ohne weitere Vorwarnung abstürzt und das Dokument “mitnimmt”. In beiden Fällen wünscht man sich, die Dateien wiederherstellen zu können. Glücklicherweise gibt es eine Reihe an Mitteln, um genau das in vielen Fällen ohne größeren Aufwand möglich zu machen – auch ohne teure Datenrettung oder kostenpflichtige Programme. Wir zeigen einfache Mittel und Wege, wie jeder Daten wiederherstellen kann.

Eine Datei hat man schnell mal aus Versehen gelöscht. Gerüchten zufolge soll es auch hin und wieder vorkommen, dass ein Office Programm wie Word oder Excel ohne weitere Vorwarnung abstürzt und das Dokument “mitnimmt”. In beiden Fällen wünscht man sich, die Dateien wiederherstellen zu können. Glücklicherweise gibt es eine Reihe an Mitteln, um genau das in vielen Fällen ohne größeren Aufwand möglich zu machen – auch ohne teure Datenrettung oder kostenpflichtige Programme. Wir zeigen einfache Mittel und Wege, wie jeder Daten wiederherstellen kann.

Mails gehen nicht raus? So funktioniert der Mail Versand wieder!

Vor kurzem erreichte uns ein Anruf aus Norwegen. Einer unserer Kunden aus Freiburg konnte über seinen Mail-Client keine E-Mails mehr versenden. Egal was er tat, die Mails gingen nicht raus und sammelten sich statt dessen im Postausgang. In diesem Artikel stellen wir ein allgemeines Schritt-für-Schritt Vorgehen für die Ursachensuche bei Problemen mit dem Mail-Versand vor.

(mehr …)

Screenshots erstellen unter Windows, MacOS, iOS und Android

Screenshots sind in einer Vielzahl von Situationen äußerst praktisch: Fehlermeldungen lassen sich für die spätere Fehlersuche festhalten, Internetgrafiken können per Bildschirmfoto bequem in Präsentationen wie z.B. Anleitungen integriert werden, schlecht skalierende MS Office Objekte können im Nu in Grafiken umgewandelt werden. In diesem kurzen Beitrag haben wir für Windows, MacOS, iOS und Android die verschiedenen Möglichkeiten zum Erstellen eines Screenshots zusammengestellt. Screenshot erstellen – so einfach geht’s.

LibreOffice Inhaltsverzeichnis automatisch erstellen – Kurzanleitung

LibreOffice erfreut sich zunehmender Beliebtheit als kostenlose und leistungsfähige Alternative zu Microsoft Word. In Ergänzung zu unserem Artikel über die Erstellung von Inhaltsverzeichnissen in Word stellen wir in diesem Wissensbeitrag vor, wie man in LibreOffice attraktive Inhaltsverzeichnisse erstellen und nachträglich bearbeiten kann.

Antivirenprogramm Test: Stiftung Warentest prüft Sicherheitssoftware

Die Stiftung Warentest hat in der April Ausgabe des ‘test’ einen umfangreichen Test von Computer-Sicherheitssoftware veröffentlicht. Wie auch schon im letzten Jahr nahmen die Tester insgesamt 17 Antivirenprogramme – kostenlose und kostenpflichtige – intensiv unter die Lupe. Am besten meisterte BullGuard Internet Security 2016 den Beschuss mit Viren, Würmern und anderen Bedrohungen durch die Prüfer der Stiftung Warentest. G Data Internet Security 2016, dessen 2015er Version im Vorjahr den Testsieg nach Hause hole, wurde Zweiter. Die Internet Security Suite der niederländischen AVG bekam Bronze. Wie die anderen Antivirenscanner abgeschlossen haben – insbesondere die kostenlosen Antivirenprogramme – finden Sie in dieser Zusammenfassung des Tests.

Die Stiftung Warentest hat in der April Ausgabe des ‘test’ einen umfangreichen Test von Computer-Sicherheitssoftware veröffentlicht. Wie auch schon im letzten Jahr nahmen die Tester insgesamt 17 Antivirenprogramme – kostenlose und kostenpflichtige – intensiv unter die Lupe. Am besten meisterte BullGuard Internet Security 2016 den Beschuss mit Viren, Würmern und anderen Bedrohungen durch die Prüfer der Stiftung Warentest. G Data Internet Security 2016, dessen 2015er Version im Vorjahr den Testsieg nach Hause hole, wurde Zweiter. Die Internet Security Suite der niederländischen AVG bekam Bronze. Wie die anderen Antivirenscanner abgeschlossen haben – insbesondere die kostenlosen Antivirenprogramme – finden Sie in dieser Zusammenfassung des Tests.

(mehr …)

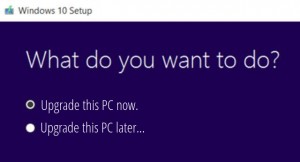

Windows 10 Upgrade – aber bitte ohne Überraschungen

Kaum jemand hat noch nicht den in regelmäßigen Abständen nachfragenden Assistenten in der Taskleiste bemerkt, der auf das zur Verfügung stehende Windows 10 Upgrade aufmerksam machen soll. Wie man diesen deaktivieren kann, haben wir bereits in einem früheren Wissensartikel vorgestellt. Möchte man jedoch das neue Windows nutzen, sollte man dieses Upgrade gut vorbereiten, um vor unliebsamen Überraschungen sicher zu sein.

In diesem Artikel stellen wir einige wichtige Punkte vor, die man vor einem solchen Upgrade auf Windows 10 durchführen sollte. Gleichzeitig betreibt man mit der Vorbereitung auch Systempflege und stellt sicher, einen Computer zur Verfügung zu haben, der genau auf die eigene Nutzung abgestimmt und optimiert ist. Denn wie heißt es so oft: “eine gute Vorbereitung ist die halbe Miete”. Dies gilt ganz besonders für ein Upgrade auf Windows 10.

“USB-Geräte werden nicht richtig erkannt” – Schritt für Schritt Anleitung zur Behebung von USB-Problemen

USB-Geräte funktionieren in aller Regel sehr zuverlässig und verursachen nur sehr selten Probleme. Stößt man dennoch auf ein “Unbekanntes Gerät”, wird im Internet oft zu waghalsigen Manövern in der sogenannten Windows-Registrierungsdatei geraten.

Im folgenden Artikel finden Sie deshalb eine Anleitung anhand derer Sie zunächst Ursachenforschung betreiben, und den Fehler eventuell sogar direkt beheben können.

Neues Windows 10 Update mit großem Schritt Richtung Linux

Bereits mit den ersten Technical Previews des neuen Microsoft-Betriebssystems Windows 10 wurden Ähnlichkeiten zu verschiedenen Linux-Distributionen erkennbar. Mit seinen jüngst veröffentlichten Plänen zur weiteren Entwicklung macht Microsoft Gerüchte um die Verschmelzung der Betriebsysteme Windows und Linux nun zu einer Gewissheit.

Bereits mit den ersten Technical Previews des neuen Microsoft-Betriebssystems Windows 10 wurden Ähnlichkeiten zu verschiedenen Linux-Distributionen erkennbar. Mit seinen jüngst veröffentlichten Plänen zur weiteren Entwicklung macht Microsoft Gerüchte um die Verschmelzung der Betriebsysteme Windows und Linux nun zu einer Gewissheit.

2015 war ein Jahr der Veränderung für Microsoft. Mit Windows 10 wurde ein Betriebssystem vorgestellt, dass seinen Fokus nicht mehr im speziellen auf Mobile Devices richtete, sondern wieder auf allen Geräten gleich wirken sollte. Neben vielen optischen und funktionalen Neuerungen fielen dem geschulten Auge aber auch Ähnlichkeiten zu Linux-Betriebssystemen wie beispielsweise Ubuntu auf. Das wohl beste Beispiel: Ähnlich wie bei der weltweit am weitesten verbreiteten Linux-Version wird seit Windows 10 nun auch die Versionsnummer aus dem Jahr und Monat des Erscheinens gebildet. So heisst die aktuelle Windows 10 Version „1511“.

Doppel-Bindestrich aus der Thunderbird Signatur entfernen

In vielen mit Thunderbird versendeten E-Mails findet sich eine Signatur mit einem doppelten Bindestrich just oberhalb der Signatur. Die meisten Thunderbird-Nutzer machen sich aus diesen wohl nichts und ignorieren sie. Ein Kunde aus Frankfurt fühlte sich durch sie jedoch so gestört, dass er uns bat, sie zu entfernen. Interessante Aufgabe, die auch unsererseits etwas Recherche abverlangte. Hier die Auflösung, wie Sie aus einer Thunderbird Signatur den Doppelstrich entfernen.

(mehr …)

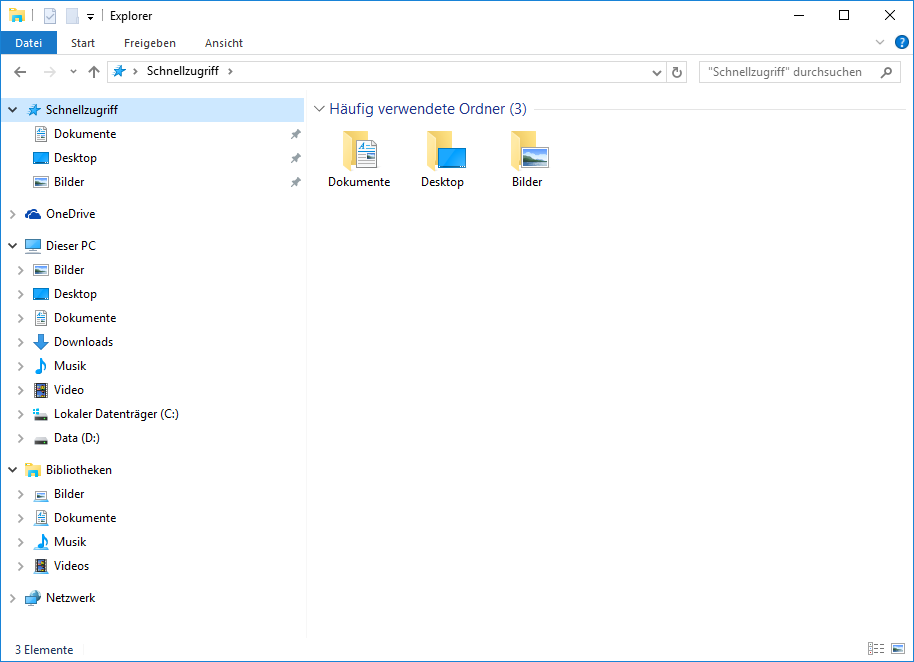

Der Navigationsbereich im Windows Explorer ganz wie Sie ihn wollen!

Der Windows Explorer in Windows 10 hat gegenüber seinem Vorgänger aus Windows 8 durch das geschickte Weglassen von Designelementen deutlich an Luftigkeit gewonnen. Andererseits wirkt der Navigationsbereich auf der linken Seite voller denn je. Mit dem Schnellzugriff, den Bibliotheken, OneDrive, der Netzwerkumgebung und ‘Dieser PC’ als Standardelemente verliert man schnell die Übersicht – insbesondere wenn die Menüs erweitert sind, was sie in aller Regel sind. Ein Kunde aus Karlsruhe wollte dort etwas “aufräumen” und hat uns gebeten, ihm dabei zu helfen. Wie wir das gemacht haben, wollen wir nicht für uns behalten und darum stellen wir in diesem Beitrag dar, wie man die Elemente in ‘Dieser PC’ modifiziert und den Schnellzugriff, die Bibliotheken sowie OneDrive im Windows Dateiexplorer ein- und ausblendet.

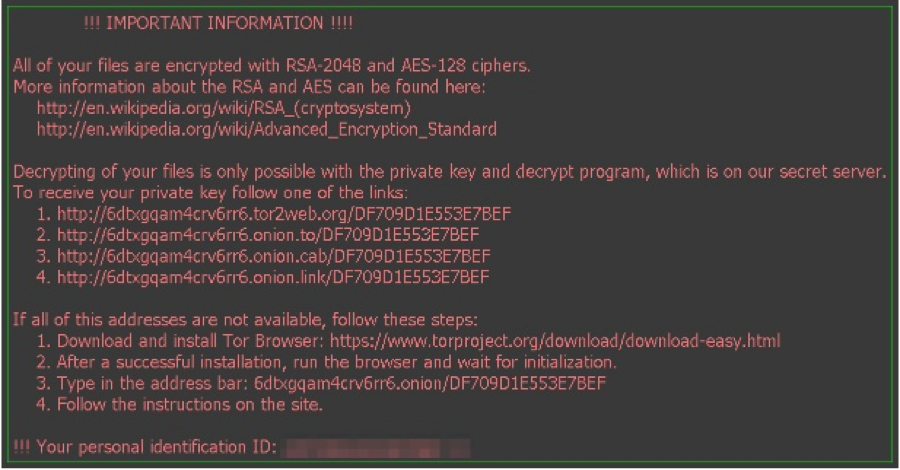

Schutz vor Krypto-Trojanern wie Locky und TeslaCrypt

In den letzten Wochen haben sogenannte Krypto-Trojaner Tausende Computer weltweit befallen und immense Schäden verursacht. In Deutschland sind die Infektionszahlen besonders hoch und steigen weiter. Privatleute genauso wie größere Einrichtungen sind davon betroffen. „Verseuchte“ E-Mail-Anhänge sind der Hauptverbreitungsweg der Schadprogramme. Aber auch in Netzwerken breiten sie sich schnell aus und stellen damit eine enorme Gefahr für jede Form von vernetzer Arbeitsgruppe dar.

In den letzten Wochen haben sogenannte Krypto-Trojaner Tausende Computer weltweit befallen und immense Schäden verursacht. In Deutschland sind die Infektionszahlen besonders hoch und steigen weiter. Privatleute genauso wie größere Einrichtungen sind davon betroffen. „Verseuchte“ E-Mail-Anhänge sind der Hauptverbreitungsweg der Schadprogramme. Aber auch in Netzwerken breiten sie sich schnell aus und stellen damit eine enorme Gefahr für jede Form von vernetzer Arbeitsgruppe dar.

Die Krypto-Trojaner verschlüsseln Dateien auf den befallenen Computern und machen Sie damit unbrauchbar. Gegen eine Geldzahlung werden die Daten angeblich wieder entschlüsselt, was dieser Malware-Art den Namen Ransomware beigebracht hat. (Das Kunstwort Ransomware setzt sich zusammen aus Ransom (englisch für Lösegeld) und Software.) Von der Zahlung dieses Lösegelds wird aber dringend abgeraten. Es ist sehr wahrscheinlich, dass die Daten auch nach Zahlung nicht entschlüsselt werden.

Da es zum aktuellen Zeitpunkt noch keine Möglichkeit gibt, die durch Schadprogramme wie Locky, TeslaCrypt oder andere verschlüsselten Daten wieder zu entschlüsseln, hilft im Moment nur eine gute Vorsorge gegen Datenverlust. Aus diesem Grund hoffen wir mit diesem Beitrag einige Empfehlungen zu geben, um Schäden zu vermeiden. Falls Sie bereits Opfer geworden sind, finden Sie am Ende dieses Artikels Schritte zur Schadensminimierung.

igfxtray, igfxpers, igfxsrvc, und hkcmd – Stammgäste im Task-Manager

Immer wieder werden wir von Kunden gefragt, was es mit den igfx-Prozessen auf sich hat, die sie bei sich im Windows Task-Manager finden. igfxtray, igfxpers und igfxhkcmd (oder auch nur hkcmd) sind die häufigsten Vertreter dieser Gruppe. Ob diese sicher seien oder ob zu einer Schadsoftware gehören und ob diese dringend vom Betriebssystem benötigt würden, lauten die häufigsten Fragen. Ganz einfache Antworten auf diese Fragen gibt es leider nicht. In aller Regel sind diese Prozesse, die normalerweise mit einer Intel-Grafikkarte zusammen hängen, sicher und unproblematisch. Es kann aber Ausnahmen und Situationen geben, in denen man sich die igfx-Prozesse etwas genauer anschauen sollte. In diesem Artikel fassen wir die wichtigsten Informationen rund um die Intel Grafikkarten-Software zusammen.

Immer wieder werden wir von Kunden gefragt, was es mit den igfx-Prozessen auf sich hat, die sie bei sich im Windows Task-Manager finden. igfxtray, igfxpers und igfxhkcmd (oder auch nur hkcmd) sind die häufigsten Vertreter dieser Gruppe. Ob diese sicher seien oder ob zu einer Schadsoftware gehören und ob diese dringend vom Betriebssystem benötigt würden, lauten die häufigsten Fragen. Ganz einfache Antworten auf diese Fragen gibt es leider nicht. In aller Regel sind diese Prozesse, die normalerweise mit einer Intel-Grafikkarte zusammen hängen, sicher und unproblematisch. Es kann aber Ausnahmen und Situationen geben, in denen man sich die igfx-Prozesse etwas genauer anschauen sollte. In diesem Artikel fassen wir die wichtigsten Informationen rund um die Intel Grafikkarten-Software zusammen.

WEB.DE + Thunderbird: E-Mail-Konto Einrichtungsanleitung

Sie haben Mühe, Ihr WEB.DE E-Mail-Konto in Thunderbird einzurichten und die Informationen von WEB.DE helfen nicht weiter? Dann kann Ihnen diese Anleitung hoffentlich weiterhelfen! Wir erklären die Einrichtung Schritt für Schritt und mit zahlreichen Abbildungen. Wenn auch das nicht funktionieren oder Sie Fragen zur Einrichtung bzw. Thunderbird allgemein haben sollten, dann können Sie sich natürlich auch an die ionas-Experten wenden. Diese stehen Ihnen an 365 Tagen im Jahr telefonisch mit Rat und Tat zur Seite.

Time Machine – Backupwunder für jedermann

Im Falle eines Verlustes von Daten ist nichts beruhigender, als zu wissen, daß man eine Sicherung seiner Daten gemacht hat. Wie man ein Backup in Windows erstellt oder wie man seine mobilen Geräte sichert, war schon das Thema in früheren Beiträgen. In diesem Wissensartikel erklären wir Ihnen, wie Sie mit Hilfe von Time Machine unter Mac OS X ein Backup Ihrer Daten erstellen und Sie erfahren gleichzeitig interessante Hintergründe zur Backupsoftware von Apple.

Die fünf besten ionas-Quicktipps zum Thema Windows

ionas – Ihr Online Assistent hilft nicht nur täglich vielen Menschen bei der Lösung Ihrer Computerprobleme, sondern veröffentlicht auch jede Woche einen ionas-Quicktipp. Die ionas-Quicktipps sind kurze Youtube-Videos mit Ratschlägen, Meinungen oder praktischen Tipps rund um den Computer.

Mittlerweile hat ionas bereits über 50 Quicktipps produziert, weshalb man bestimmt auch eine gewisse qualitative Verbesserung in der Videoproduktion feststellen kann. Dank dieser Videos konnten wir in Summe bereits über 15.000 Zugriffe auf unserem Youtube-Kanal verbuchen.

Zur Feier dieser Zahl haben im letzten Teammeeting alle Mitarbeiter von ionas die Köpfe zusammengesteckt und die fünf besten Quicktipps zum Thema Windows ausgewählt. Schauen Sie doch mal rein. Ich bin mir sicher, dass für jeden Leser etwas dabei ist.

Gerne können Sie uns auch Anregungen schicken, zu welchem Thema Sie gerne mal einen Quicktipp sehen würden. Schreiben Sie uns dazu einfach einen Kommentar oder schicken Sie uns eine E-Mail an feedback@ionas.com.

GMX + Outlook: So funktioniert die E-Mail-Konto Einrichtung

Die Anleitungen zur Einrichtung von E-Mail-Konten, die Deutschlands populärster E-Mail-Provider seinen Kunden zur Verfügung stellt, sind ausführlich und gut. In den Einstellungen des E-Mail-Postfachs findet man übersichtlich aufbereitet die notwendigen Informationen, um ein GMX-Konto in Outlook, Thunderbird, Apple Mail und anderen E-Mail Clients einzurichten. Andererseits erhalten wir bei ionas – Ihr Online Assistent immer wieder Anrufe von Kunden, die unsere Unterstützung bei der Einrichtung Ihres GMX-Kontos in Outlook, Thunderbird oder einem E-Mail-Clients benötigen.

In dieser knappen Anleitung erklären wir daher die Einrichtung eines GMX E-Mail-Kontos in Outlook. Die begleitenden Screenshots sind von Outlook 2013, für andere Outlook-Editionen (Outlook 2007, Outlook 2010, Outlook 2016) läuft die Einrichtung in der gleichen Reihenfolge und mit den gleichen Zugangsdaten ab, die Einrichtungsdialoge und Fenster in der jeweiligen Outlook-Version sehen aber womöglich etwas anders aus.

PDF Viewer Vergleich: Mehr mit PDF-Dokumenten machen

Das Portable Document Format, kurz PDF, begegnet einem an jeder Ecke im Internet. Dank seiner Plattformunabhängigkeit hat es sich über die Jahre zu dem zentralen Austauschformat für digitale Dokumente entwickelt. Egal ob Handbücher, Datenblätter, Formulare – wenn es sich um Textdokumente handelt, dann gibt es im Internet an PDF kein Vorbeikommen. Windows 8 und Windows 10 verfügen zwar standardmäßig über Programme zum Anzeigen von PDF-Dokumenten, diese weisen aber einen sehr reduzierten Funktionsumfang auf. Bessere PDF Viewer mit erweiterten Funktionen gibt es im Internet zahlreiche, darunter auch viele kostenlose Tools. ionas – Ihr Online Assistent hat davon drei mit dem Standard-Dateibetrachter für PDF-Dateien Viewer in Windows 10 verglichen.

(mehr …)

PDF erstellen: bequem & einfach PDF-Dokumente PDF erzeugen

PDF, ausgeschrieben Portable Document Format, ist in der heutigen Zeit wohl der wichtigste Standard für den Austausch digitaler Dokumente. Ob E-Books, Zeitschriften, Formulare oder Skripte für Schüler/Studenten, heute kommt jeder mit diesem Dokumentenformat in Verbindung. Häufig kommt man auch nicht um das Format herum, wenn man Dokumente bei einem Amt/einer Behörde einreichen muss oder über das Internet verschicken will. Damit dabei kein Ärger entsteht, erklären wir in diesem Artikel, wie man in unterschiedlichen Programmen PDF-Dateien erstellen kann. Für diejenigen, die etwas mehr über PDF wissen wollen, haben wir am Ende noch eine Zusammenfassung der Funktionsweise von PDF angehängt.

(mehr …)

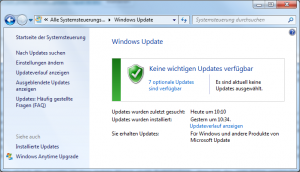

(Fast) jeden Update Fehler beheben – Windows Update reparieren

Der Windows Update Dienst gehört leider nicht zu den zuverlässigsten Diensten auf einem Windows-System. Viel zu häufig meldet das Windows Update, dass es nicht nach Updates suchen oder ein Update nicht runter laden kann. Ebenfalls ärgerlich, wenn sich ein Computer nach einem Systemupdate in einer Neustartschleife verfängt. Die Fälle, in denen das Windows Update nicht funktioniert wie es soll, sind leider recht häufig. Und auch wenn sich die praktische Erfahrung mit Windows 10 noch in Grenzen hält, so muss man leider davon ausgehen, dass auch beim jüngsten Sprössling der Windows-Familie die Windows Update Probleme nicht der Vergangenheit angehören. Wir stellen in diesem Artikel eine generelle Vier-Schritte-Anleitung zur Reparatur des Windows Update Agents vor. Ein Allheilmittel ist es nicht. Nach unseren Erfahrungen lässt sich mit ihr aber recht zuverlässig das Windows Update reparieren.

Der Windows Update Dienst gehört leider nicht zu den zuverlässigsten Diensten auf einem Windows-System. Viel zu häufig meldet das Windows Update, dass es nicht nach Updates suchen oder ein Update nicht runter laden kann. Ebenfalls ärgerlich, wenn sich ein Computer nach einem Systemupdate in einer Neustartschleife verfängt. Die Fälle, in denen das Windows Update nicht funktioniert wie es soll, sind leider recht häufig. Und auch wenn sich die praktische Erfahrung mit Windows 10 noch in Grenzen hält, so muss man leider davon ausgehen, dass auch beim jüngsten Sprössling der Windows-Familie die Windows Update Probleme nicht der Vergangenheit angehören. Wir stellen in diesem Artikel eine generelle Vier-Schritte-Anleitung zur Reparatur des Windows Update Agents vor. Ein Allheilmittel ist es nicht. Nach unseren Erfahrungen lässt sich mit ihr aber recht zuverlässig das Windows Update reparieren.

Windows auf dem Mac – Zwei Möglichkeiten im Vergleich

Aus den verschiedensten Gründen kann es Sinn machen, auf seinem Mac Windows (oder ein anderes Betriebssystem) laufen zu lassen. Sei es, weil man als Entwickler verschiedene Testumgebungen benötigt, weil bestimmte Programme nur unter Windows laufen und und und.

Grundsätzlich gibt es zwei Wege, um Windows unter Mac OS möglich zu machen: Der offensichtliche Weg führt über eine der bekannten Virtualisierungsprogramme. Der direkte Weg ist via Boot Camp. Mit Boot Camp lässt sich Windows auf einer Festplattenpartition installieren und direkt auf dem Mac ausführen. Die beiden Möglichkeiten unterscheiden sich nicht massgeblich in der Schwierigkeit der Einrichtung, sie haben aber ihre spezifischen Vor- und Nachteile hinsichtlich Performance und Usability. Auf diese gehen wir in diesem Wissensartikel ein. Im Anschluss daran erläutern wir, wie die Einrichtung von Windows auf dem Mac funktioniert. Außerdem stellen wir noch eine Möglichkeit vor, die Virtualisierung mit Boot Camp zu kombinieren, um möglichst das Beste aus beiden Welten herauszuholen.

Windows 10 – Zwangsupgrade? Nein, danke!

Microsoft möchte schnellstmöglich den Verbreitungsgrad von Windows 10 steigern und greift aus diesem Grund zu zweifelhaften Methoden: In einem Windows-Update laden Windows 7- und Windows 8-Rechner das Programm ‘Get Windows 10’ – kurz GWX – herunter. Dessen offensichtliche Funktion ist es, über das Windows-Icon im Informationsbereich auf das Upgrade hinzuwiesen. Unangenehmer hingegen ist dessen Nebeneffekt: Es lädt automatisch und ohne explizite Aufforderung das mehrere Gigabyte große Windows 10-Installationspaket herunter. Dieses Zwangsupgrade verstopft bei vielen Kunden die Internetleitung und verärgert damit Nutzer, die gar nicht auf Windows 10 umsteigen möchten. In diesem Artikel erklären wir, wie Sie den bereits gestarteten Download abbrechen und das Zwangsupdate deaktivieren.

Zugriffsrechte auf dem Mac prüfen und ändern

Wer mit einem Mac arbeitet, wird früher oder später wohl mal mit dem Problem konfrontiert werden, dass sich eine Dateien nicht mehr öffnen lässt oder ein ein Programm nicht gestartet werden kann. Ganz ähnlich: Eine Dateien kann nicht gelöscht oder in einen Ordner verschoben werden. In den meisten Fällen sind fehlende oder falsche Zugriffsrechte für dieses Verhalten verantwortlich. Wir zeigen Ihnen in diesem Wissensartikel, wie Sie die Zugriffsrechte auf Ihrem Mac prüfen und gegebenfalls reparieren.

Vertrauen ist gut, Kontrolle besser, darum: Private Cloud

Die eigenen Dateien von überall erreichbar, vom Smartphone, unterwegs vom Laptop und sogar von fremden Computern – wer einmal Dropbox benutzt hat, der will diesen Komfort nicht mehr missen. Eine neue Telefonnummer auf dem iPhone abgespeichert und nur einen Moment später ist Sie dank Cloud auch auf dem iPad und Mac verfügbar – bequem ist Sie, die „Wolke“!

Der Preis für Dropbox und iCloud ist die Hoheit über die eigenen Daten. Denn wer kann noch kontrollieren, was mit ihnen geschieht, nachdem Sie in deren Rechenzentren hochgeladen wurden. Was die Cloud angeht ist der vorherrschende Modus Operandi Hoffnung. Hoffnung, dass die Daten vertraulich behandelt werden und dass schon niemand Interesse an den eigenen Daten hat. Ironisch, würde ein solches Verhalten in jedem anderen, die Privatsphäre so direkt berührenden Lebensbereich wohl als fahrlässig betrachtet werden. Wir bei ionas sind gegen Fahrlässigkeit in der Privatsphäre. Cloud-Komfort und Kontrolle über die eigenen Daten darf in keinem Widerspruch stehen. Die Entwicklung einer private Cloud-Lösung ist aus diesem Grund Unternehmensaufgabe und Mission gleichermaßen.

Vorsorge für den Komplettausfall: Systemabbildsicherung

Ein Systemabbild – oder neudeutsch Systemimage – ist „eine Kopie der für die Ausführung von Windows erforderlichen Laufwerke.“ Der Haupteinsatzweck eines solchen Images: „Ein Systemimage kann verwendet werden, um den Computer im Falle eines Computer- oder Festplattendefekts wiederherzustellen.“

Diese Definitionen stammen aus der Systemabbildsicherung von Windows. Mit diesem Systemtool lassen sich bequem Images der Systemdatenträger anfertigen. In diesem Artikel erläutern wir, wie genau das funktioniert und wie man Systemabbilder verwenden kann, um ein System im Schadenfall schnellstmöglich wieder flott zu machen.

Bequeme Datensicherheit mit dem Windows-Dateiversionsverlauf

Die Datensicherungsfähigkeiten des Betriebssystems aus dem Hause Microsoft wurden mit Windows 8 deutlich erweitert. Mit dem Dateiversionsverlauf erhielt Windows ein sehr leistungsfähiges Bordmittel zur automatisierten Sicherung der persönlichen Daten sowie der Protokollierung und Speicherung der Dateihistorie. Gegenüber Windows 8 wurde der Dateiversionsverlauf in Windows 10 marginal angepasst, um diesen noch ein wenig nutzerfreundlicher zu machen.

Wem eine lokale Sicherung seiner Daten ausreicht, der ist mit dem Systemtool Dateiversionsverlauf bestens bedient und kann getrost auf weitere kostenlose und kostenpflichtige Programme verzichten. ionas – Ihr Online Assistent erklärt, wie der Dateiversionsverlauf funktioniert, was man bei der Einrichtung beachten muss und wie man die Sicherung bei Datenverlust wieder zurück spielt.

Datensicherung mit Windows-Bordmitteln

Eine Datensicherung ist die Versicherung für den Fall der Fälle. Man wünscht sich, diese nie benutzen zu müssen. Wenn man sie aber braucht, ist man heilfroh, eine zu haben. Die gute Nachricht ist: Die Sicherung der eigenen Daten ist unter Windows schnell und einfach eingerichtet. Grund: Die dafür benötigten Tools bringt Windows gleich mit. Gerade dank des in Windows 8 eingeführten Dateiversionsverlaufs verfügt Windows nun über leistungsfähige Backup-Systeme. Drittprogramme sind weniger denn je für die lokale Datensicherung in Windows 8 und 10 notwendig. In diesem Artikel beschreiben wir die Datensicherungsfunktionen der Windows-Bordmittel. In zwei Detail-Beiträgen erläutern wir, wie man diese einrichtet und nutzt.

Eine Datensicherung ist die Versicherung für den Fall der Fälle. Man wünscht sich, diese nie benutzen zu müssen. Wenn man sie aber braucht, ist man heilfroh, eine zu haben. Die gute Nachricht ist: Die Sicherung der eigenen Daten ist unter Windows schnell und einfach eingerichtet. Grund: Die dafür benötigten Tools bringt Windows gleich mit. Gerade dank des in Windows 8 eingeführten Dateiversionsverlaufs verfügt Windows nun über leistungsfähige Backup-Systeme. Drittprogramme sind weniger denn je für die lokale Datensicherung in Windows 8 und 10 notwendig. In diesem Artikel beschreiben wir die Datensicherungsfunktionen der Windows-Bordmittel. In zwei Detail-Beiträgen erläutern wir, wie man diese einrichtet und nutzt.

Zertifikate – Grundpfeiler der Sicherheit im Internet

Digitale Zertifikate sind aus dem heutigen Internet nicht mehr weg zu denken und in Ihrer Bedeutung für sicheres Surfen und Arbeiten über das Internet kaum zu überschätzen. Sie sind allgegenwärtig. Da sie aber im Hintergrund arbeiten, sind sich ihrer nur wenige User bewusst. Noch viel weniger User wissen, was digitale Zertifikate sind und wie sie funktionieren. Wissen Sie es?

In diesem Wissensartikel nehmen wir Zertifikate und deren Bedeutung unter die Lupe. Dazu versuchen wir die wichtigsten W-Fragen zu beantworten.

- Was sind Zertifikate?

- Wozu benötigt man Zertifikate?

- Wie funktionieren Zertifikate?

- Woran erkennt man, dass ein Zertifikat genutzt wird und vertrauenswürdig ist?

- Was soll man bei einer Webseite ohne beglaubigtes Zertifikat machen?

- Wo befindet sich die Liste der Zertifizierungsstellen?

- Wie kann man sich ein Zertifikat ansehen?

E-Mails kommen nicht an? Ein Erklärungsversuch

Den Begriff Spam lernt jeder zwangsläufig kennen, der einen E-Mail Account hat – meist leider eher früher denn später. Gerade wer seine E-Mail-Adresse leichtfertig verwendet und in gutem Glauben auf dubiosen Webseiten angibt, kriegt die unschöne Konsequenz häufig nur wenig später in Form von Duzenden Werbe-E-Mails zu spüren.

Den Begriff Spam lernt jeder zwangsläufig kennen, der einen E-Mail Account hat – meist leider eher früher denn später. Gerade wer seine E-Mail-Adresse leichtfertig verwendet und in gutem Glauben auf dubiosen Webseiten angibt, kriegt die unschöne Konsequenz häufig nur wenig später in Form von Duzenden Werbe-E-Mails zu spüren.

Im Kampf gegen Spammer müssen Mail-Provider zu drastischen Schritten greifen. Das gröbste Mittel ist das Blacklisting der IP-Adressen von Mail-Servern oder sogar ganzer IP-Bereiche. Zynisch aber wahr: So kann man im Kampf gegen Spam-Mail-Versender zum doppelten Opfer werden: Als Empfänger von Spam und als Kollateralschaden bei IP-Sperren.

Wie funktioniert Antivirensoftware? Eine Antwort für Nicht-Techniker

Ein gutes Antivirenprogramm gehört zu der Kategorie von Software, die auf jedem Windows-Computer laufen sollte. Zwar können Virenprogramme Vorsicht und Aufmerksamkeit beim Surfen und Dateiaustausch nicht ersetzen, aber im Zusammenspiel bieten sie einen guten Schutz gegen Viren, Würmer und andere Malware. Da gute Antivirensoftware heute auch keine Geldfrage mehr ist, gibt es auch keinen guten Grund, auf deren Schutzfunktion zu verzichten. Wer das trotzdem tut, handelt fahrlässig und riskiert seine Datensicherheit.

Stichwort Funktion: Wie funktioniert Antivirensoftware eigentlich? Wie arbeitet deren Virenschutz? Wie schaffen es die Virenscanner zwischen Schadprogrammen und harmlosen Programmen zu unterscheiden? In diesem Artikel unternehmen wir den Versuch, auf diese Fragen einfache Antworten zu geben. Wer die grundlegenden Techniken der Programme kennt, kann diese gezielter und besser einsetzen.

Betrugsverdacht: Datingplattform Lovoo zockt Kunden ab!

Datingplattformen, Singlebörsen oder Partner-Apps werden in Deutschland immer beliebter. Nun steht eine der drei großen Dating-Apps am Pranger. Lovoo mit Hauptsitz in Dresden und über 140 Mitarbeitern wird vorgeworfen, auf seiner Online-Flirtbörse seit 2013 systematisch erfundenen Profile (neudeutsch Fake-Profile) attraktiver und kontaktwilliger Frauen angelegt und mit über 13.000 Chatbots die (anscheinend überwiegend) männliche Kundenschaft zu kostenpflichtigen Interaktionen inspiriert zu haben.

Die Veröffentlichungen der Computerzeitschrift c’t, welche sich auf geheime E-Mails aus der Führungsriege von Lovoo beruft, sind erschütternd. Kaltschnäuzig und berechnend wurden die technischen Fähigkeiten dazu benutzt, um das Geschäft anzukurbeln. Auch wenn noch nichts über vergleichbare Praktiken bei der Konkurrenz bekannt geworden ist, bleibt ein schaler Beigeschmack. Die Branche steht nun unter Generalverdacht, ob bei dem Geschäft mit der Liebe wirklich alles mit rechten Dingen zugeht.

Im folgenden Artikel erfahren Sie mehr über den deutschen Singlebörsen Markt, lernen mit welchen Techniken Lovoo angeblich seine Benutzer abgezockt hat und wie man sich dagegen schützen kann.

WEB.DE + Outlook 2013: Einrichtung eines E-Mail-Kontos leicht gemacht

Man kann es nicht anders sagen: WEB.DE bietet einen vorbildlichen Hilfe- und Supportbereich auf seiner Webseite. WEB.DE gibt sich sichtlich Mühe, die Nutzung seiner E-Mail-Konten so komfortabel wie möglich zu machen. Andererseits müssen wir von ionas – Ihr Online Assistent aber auch feststellen, dass uns regelmäßig Anrufe von Kunden erreichen, die Unterstützung bei der Einrichtung Ihres WEB.DE-Kontos in Outlook, Thunderbird und anderen E-Mail-Clients benötigen.

In dieser Anleitung erklären wir Schritt für Schritt (und für versierte Nutzer vermutlich zu detailliert) wie man sein WEB.DE E-Mail-Konto in Outlook einbindet. Für die Screenshots wurde eine Outlook 2013 Instanz verwendet. Die Einrichtungsdialoge in früheren Outlook-Versionen (Outlook 2010 und Outlook 2007) sehen zwar etwas anders aus, der Einrichtungsprozess läuft aber ansonsten analog. Einen Dank an unseren Kunden aus dem Bundesland Bremen, der uns ermutigt hat, diesen Artikel zu schreiben.

Thunderbird – die ernstzunehmende Outlook Alternative

Outlook ist die wohl am weitesten verbreitete Software zur Verwaltung von Terminen. Vor allem aus Unternehmen ist Outlook nicht weg zu denken. Aber auch viele Privatleute nutzen Outlook für die Terminorganisation, da es als Teil des Office Pakets auf vielen Rechner bereits installiert ist.